È forse dalla crisi missilistica di Cuba che la situazione tra Stati Uniti e Russia non era così tesa. Ma a differenza di 60 anni fa, oggi esistono modi diversi per compiere azioni ostili verso i propri avversari. Un nuovo tipo di guerra, che negli ultimi mesi è diventata palese ed esplicita.

Stiamo parlando di cyberwarfare, in poche parole: attacchi informatici. Il cyberspazio è fondamentalmente la dimensione immateriale costituita dalle reti informatiche di tutto il mondo e che, di conseguenza, contiene un’infinità di dati. Qualsiasi computer o dispositivo elettronico contribuisce ad ingrandire il cyberspazio: compresi tutti i dispositivi che usiamo ogni giorno – il così detto “internet delle cose“.

Questa dimensione immateriale, avendo ormai pervaso moltissimi contesti della vita moderna, ha assunto da tempo una grandissima importanza strategica e militare, oltre che politica ed economica – d’altronde internet stesso nasce come tecnologia militare.

È in questo spazio ubiquo qui che prendono forma e nascono le cyberguerre, che rientrano nella dimensione delle “guerre non convenzionali”. Perpetrate per gli scopi più disparati: sabotaggi, furto di informazioni, paralisi degli enti governativi di Paesi nemici e, addirittura, per scoprire in che modo influenzare il corso degli eventi politici di un’altra nazione.

Avere le capability ed il know-how per muoversi nel cyberspazio (sia per ragioni di offesa che di difesa) è imprescindibile, almeno per le grandi potenze che aspirano ad imporsi nel sistema internazionale o a sottrarsi all’egemonia di altri. Il tutto con un aggravio di spese per i bilanci. Per il 2017 gli Stati Uniti stanzieranno quasi 20 miliardi di dollari per la cybersicurezza, di cui quasi 7 miliardi saranno destinati al Pentagono (erano 5,5 miliardi nel 2016, su un totale di 532 miliardi di dollari di budget per la difesa).

In un mondo in cui un conflitto diretto tra grandi potenze difficilmente vedrebbe un reale vincitore, le cyberguerre sono dunque diventate un’importante valvola di sfogo per la competizione internazionale e sono andate ad inserirsi con successo nelle dottrine Hybrid Warfare, cioè quelle guerre nelle quali non ci si limita ad una sola forma di conflitto, solitamente quella “classica”, ma dove vengono utilizzate svariate tecniche: dalla guerriglia, alla propaganda (infowar), fino ad arrivare alla cyberwarfare.

Il successo della cyberwarfare deriva, intuitivamente, dalla possibilità di sfruttare l’enorme interconnessione informatica globale, dalla difficoltà di individuare i mandanti degli attacchi, e dalla potenzialità teorica di poter trasformare offensive informatiche in operazioni che possano causare danni convenzionali, come ad esempio ha provato a fare l’Iran ottenendo con successo il controllo nel 2013 di una diga nei pressi di New York per provocare un’inondazione: lo stesso risultato che si sarebbe ottenuto con un raid aereo. La diga era chiusa per manutenzione, e non ci sono stati danni reali, ma il campanello d’allarme è suonato in tutte le agenzie di sicurezza statunitensi.

La percezione dell’informatica come potenziale arma o, comunque, come settore strategico la si è iniziata a percepire più solidamente all’indomani degli attentati dell’11 settembre 2001. A seguito di quell’attacco, l’amministrazione americana ha emanato il Patriot Act ed il Foreign Intelligence Surveillance Act, provvedimenti riguardanti lo spionaggio informatico per fini antiterroristici. Il passo da “fini antiterroristici” a “strumento strategico” è stato breve, e l’interesse della difesa per le enormi potenzialità che offriva il settore ha portato all’utilizzo di queste tecnologie anche in ambiti diversi dall’antiterrorismo.

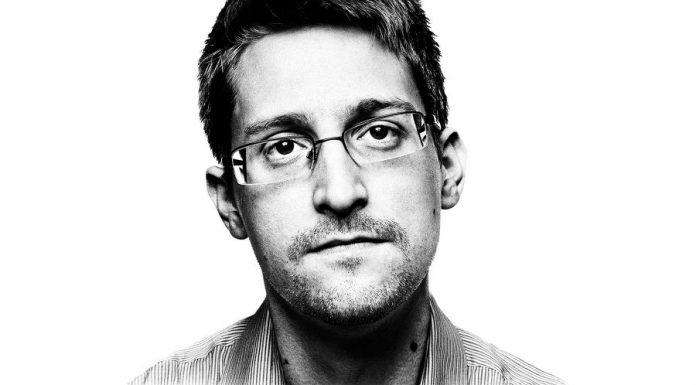

Tuttavia l’opinione pubblica mondiale ha cominciato a prendere coscienza delle enormi potenzialità del contesto cibernetico solo dopo uno dei primi grandi casi di “spionaggio informatico” moderno: il caso Snowden. Con le rivelazioni dell’ex analista dell’Nsa (National Security Agency) si scoprì, ad esempio, che l’agenzia di sicurezza americana per cui Snowden lavorava – il cui direttore oggi è anche il comandante del Cyber Command (difesa ed offesa cibernetica) – era in grado di intercettare ed immagazzinare enormi quantità di dati ed informazioni scambiate tra i server privati di varie società.

Per rendere l’idea delle cifre basta considerare che nel 2012, in un solo giorno, vennero raccolte più di 665.000 liste di contatti da utenti di Yahoo, Facebook, Hotmail ed altre aziende operanti in rete. Grazie ai documenti trafugati da Snowden si scoprì anche di come nel 2011 l’Ssa (Special Source Operation, una speciale sezione dell’Nsa) pagò 393 milioni di dollari per accedere ai cavi delle varie compagnie telefoniche e di servizi internet.

L’importanza sempre crescente del settore informatico nell’ambito della sicurezza statale è ormai quindi diventata una realtà. E la conferma, prendendo sempre l’esempio degli Stati Uniti, viene anche dalla grande e relativamente recente proliferazione di nuovi reparti speciali ad hoc.

Per citarne alcuni, l’Scs (Special Collection Service), un’unità congiunta Cia/Nsa, che, tramite le rappresentanze diplomatiche americane nei Paesi esteri intercettava conversazioni ed informazioni riservate, il cui operato emerse all’opinione pubblica nel 2015 a seguito della scoperta di alcune intercettazioni effettuate ai danni della Cancelliera tedesca Angela Merkel e di altri politici alleati. Oppure ancora il Tao (Tailored Access Operations), l’élite degli hackers dell’Nsa. O, per quanto riguarda la “strumentazione”, l’esistenza del programma XKeyscore, considerato l’ultima frontiera in termini di spionaggio informatico. In grado di compiere ricerche immettendo termini anche molto ampi, ad esempio: “Come risalgo all’indirizzo e-mail di un soggetto che sta usando Google Maps?”. Da qui anche il soprannome di “Google delle spie”. Uno strumento con enormi potenzialità, ma senza praticamente nessuna tutela per la privacy dei cittadini.

Come gli Stati Uniti, anche Russia e Cina hanno fatto importanti passi avanti nella stessa direzione, cioè verso un’informatizzazione delle capability della difesa e dei servizi segreti.

Venendo alla situazione attuale, nelle ultime settimane i rapporti Usa-Russia sono drasticamente peggiorati. E non solo a causa delle vicissitudini siriane ed ucraine, ma anche per l’escalation di offensive informatiche.

Gli Stati Uniti hanno infatti più volte accusato Mosca di aver effettuato attacchi informatici per influenzare l’esito della campagna elettorale a favore del candidato Donald Trump. Il motivo? La palesata intenzione del tycoon newyorkese di adottare una politica distensiva nei confronti del Cremlino e la presunta “incapacità geopolitica” del miliardario, considerato probabilmente manovrabile dalla Russia di Putin.

Ovviamente il Cremlino ha sempre negato tutto sostenendo l’assenza di prove sul suo coinvolgimento. Prove che però, se esistessero e fossero rivelate, offrirebbero a Mosca l’opportunità di capire meglio come opera la cybersicurezza statunitense. Dal canto suo Washington ha però reagito annunciando un imminente attacco informatico alla Russia. Un annuncio plateale e in controtendenza con l’estrema discrezione con cui queste azioni sono solitamente perseguite.

Nonostante gli avvertimenti però, sono stati proprio gli Stati Uniti ad essere nuovamente colpiti. L’attacco più recente è stato effettuato su vasta scala – il sito specializzato Geek ha utilizzato questo evento per definire la nostra epoca “l’era oscura della cybersecurity” – ed ha creato svariati disagi all’internet delle cose. Il mandante resta ancora ignoto ma si teme possa essere stata una sorta di prova generale per l’8 novembre, giorno delle elezioni. Ed in questo caso i sospetti ricadrebbero nuovamente su Mosca.

Tuttavia anche se la Russia si dice estranea e non collegata con gli attacchi subiti dagli Stati Uniti, il coinvolgimento del Cremlino in altri ambiti informatici risulta palese: si va dalle azioni di propaganda nei Paesi dell’est Europa – che scatenano reazioni di difesa cibernetica a volte anche auto-organizzata – fino all’ipotizzato sostegno di Mosca a Wikileaks. Senza contare le note navi adibite da Mosca per intervenire sui cavi di comunicazione oceanici, possedute comunque anche dagli Stati Uniti (famoso l’esempio del sottomarino Jimmy Carter).

Ma non è solo tra le grandi potenze che si “combatte informaticamente”. Cyber attacchi sono infatti stati indirizzati anche all’Isis, organizzazione terroristica che ha fatto dei social network e dell’informatica uno dei suoi principali metodi di propaganda. Il Califfato può poi essere considerato l’esempio per antonomasia dei cosiddetti hybrid warrior: organizzazioni non statali, pesso clandestine, che hanno risorse e possibilità assimilabili a quelle di un apparato statale, comprese alcune non banali competenze cibernetiche.

Anche la Cina si è recentemente affacciata sull’universo cibernetico. Sotto la presidenza di Xi Jinping la cyber strategia cinese ha rinnovato la sua visione ed i suoi obiettivi. Non più orientata a far adottare al resto del mondo i propri standard tecnici in materia di hardware e software (in competizione con quelli statunitensi), ma volta al perseguimento di una sovranità cibernetica. L’internet cinese è molto diverso da quello globale, e circoscritto da importanti barriere di firewall che bloccano siti e social network non graditi al governo (il “China Great Firewall”).

Ovviamente questo è quanto riportato nella versione ufficiale. Nella realtà dei fatti, anche se comunque la Cina non ha le competenze cibernetiche che invece possiedono Russia e Stati Uniti, il Governo di Pechino ha già fatto uso del suo potenziale informatico.

Principalmente usandolo come metodo di propaganda interno (a differenza di quello russo, più proiettato verso l’esterno). E negli ultimi giorni sono anche trapelate notizie riguardanti un attacco informatico di matrice cinese alla portaerei americana Ronald Reagan, probabilmente legato alle crescenti tensioni nel Mar cinese meridionale.

Insomma, l’universo informatico sta diventando sempre più importante sia per le grandi potenze globali, che per le nazioni più piccole. In un recente paper pubblicato dall’influente think tank londinese Chatham House, viene individuato tra i rischi più critici legati alla cybersecurity la vulnerabilità dei sistemi satellitari, portando la frontiera di questo nuovo modo di fare la guerra nello spazio extra-atmosferico. Gran parte delle infrastrutture terrestri – gps, rotte aeree, telecomunicazioni, monitoraggio climatico, trasporti marittimi, sistemi di difesa, eccetera – dipendono infatti da infrastrutture spaziali.

Da tutto questo deriva non solo la sicurezza degli Stati, ma anche la quotidiana vita interconnessa dei singoli cittadini. Ignare pedine e componenti dell’immenso ed appetitoso cyberspazio.

di Enrico Giunta